Model Zero Trust SentinelOne jako priorytet w zakresie cyberbezpieczeństwa

23 Grudnia 2021

Wiele firm ponownie zastanawia się nad swoim modelem bezpieczeństwa w związku z masowym przejściem do pracy zdalnej i atakami cybernetycznymi na Colonial Pipeline, firmę IT Kaseya. Powstala potrzeba modernizacji systemu ochrony.

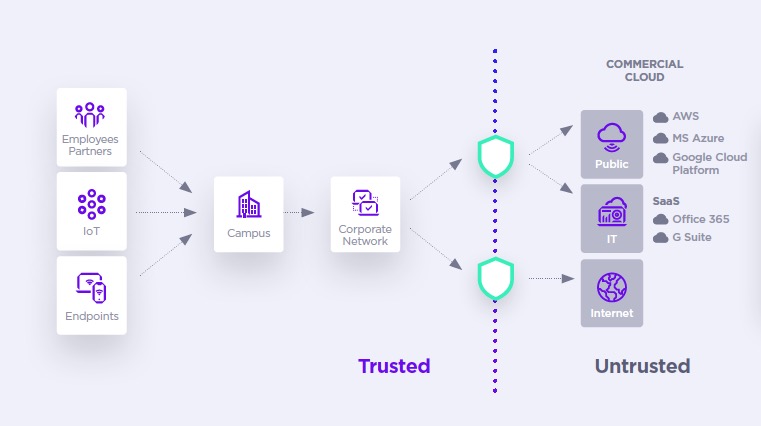

W przeszłości firmy korzystały z modelu bezpieczeństwa sieci peryferyjnej, ponieważ pomagał im chronić się przed cyberzagrożeniami poza siecią firmową. Warstwowe bezpieczeństwo sieci to tradycyjne podejście do bezpieczeństwa od dziesięcioleci. Techniki sieciocentryczne w dużej scale opierały się na fizycznych czujnikach, takich jak zapory ogniowe, systemy zapobiegania włamaniom (IPS) i systemy wykrywania włamań (IDS) w celu kontrolowania i ochrony ruchu. Sieć firmowa nie potrzebowała dodatkowej ochrony, ponieważ nie było wątpliwości co do jej niezawodności.

Ten model bezpieczeństwa stworzył znaczne martwe punkty. Organizacje zaczęły korzystać z chmury, a pracownicy, kontrahenci i partnerzy połączyli się z zasobami korporacyjnymi poza siecią. Prawie wszystkie firmy korzystają dziś z usług w chmurze. W samych Stanach Zjednoczonych organizacje przewidują, że 60% ich pracowników przejdzie na prace zdalnej, a większość z nich korzysta z urządzeń mobilnych do pracy.

W przeszłości zasoby i usługi danych służbowych były chronione przez sieć korporacyjną. Zmieniło się to wraz ze wzrostem popularności aplikacji opartych na chmurze, takich jak Microsoft 365, Slack czy Dropbox. Dzięki temu zdalni pracownicy są podłączeni do sieci służbowej z dowolnego miejsca na świecie. Obecnie wiele zasobów jest hostowanych w chmurze i nie są objęte zabezpieczeniami, których nie zapewnia standardowa granica sieci.

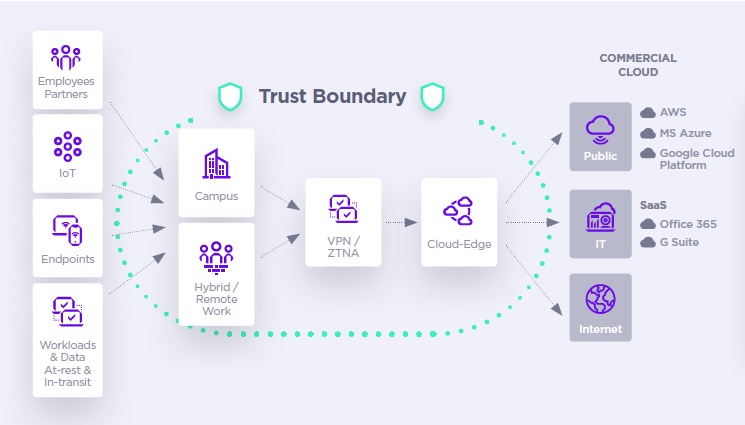

W miarę jak organizacje przechodzą od starszych zabezpieczeń opartych na granicy do modelu zabezpieczeń o zerowym zaufaniu, potrzebni są partnerzy, którzy mogą w tym pomóc.

Neil Binney, szef działu bezpieczeństwa i zgodności informacji w Morgan Sindall Group PLC, mówił o modelu Zero Trust:

„Jeszcze przed pandemią COVID-19 mieliśmy setki pracowników zdalchych, a także domowe biura i kawiarnie. Dlatego zawsze musieliśmy stosować dogłębne podejście do obrony z wieloma wirtualnymi granicami. Przejście na model bezpieczeństwa Zero Trust jest naturalnym rozszerzeniem tego podejścia.”

Firmy chcą w pełni wykorzystać autonomiczne platformy zaawansowanego wykrywania (XDR) oparte na sztucznej inteligencji, powiedział Binney. Weryfikacja użytkownika Multi-Factor Authentication (MFA) zwiększy poziom zaufania i zmniejszy go, jeśli punkt końcowy jest zainfekowany złośliwym oprogramowaniem. Polityka Singularity automatycznie wzmocni środki bezpieczeństwa dla zhakowanych urządzeń.

Singularity Ranger identyfikuje punkty końcowe w sieci firmowej, które mogą być częścią legalnej transakcji, ale nie były wcześniej w pełni zarządzane ani śledzone.

Korzystanie z SentinelOne Deep Visibility pokazuje przepływ transakcji i chroni powierzchnię.

„Przejście do Zero Trust to długa droga dla wielu firm i bardzo ważne jest, aby znaleźć strategicznego partnera, który pomoże organizacji. Rozpoczęliśmy naszą podróż w kierunku modelu bezpieczeństwa Zero Trust, a SentinelOne jest naszym strategicznym partnerem ”- powiedział Neil Binney.

Jaki jest model bezpieczeństwa zero-trust?

W modelu zabezpieczeń Zero Trust zaufanie nie jest już domyślnie przyznawane nikomu, ani w sieci firmowej, ani poza nią. Zamiast tego Zero Trust kieruje się zasadą „nigdy nie ufaj, zawsze testuj”. Tożsamość użytkownika i punkt końcowy muszą potwierdzić, że nie zostały naruszone, a dopiero wtedy uzyskają dostęp do zasobów i usług firmy.

Modele bezpieczeństwa oparte na obwodzie koncentrują się na ochronie przed zagrożeniami zewnętrznymi. Zero Trust uznaje, że zagrożenia mogą bardzo dobrze istnieć zarówno w sieci, jak i poza nią. Dzięki pomyślnemu wdrożeniu Zero Trust organizacje mogą wdrożyć kontrolę dostępu opartą na ryzyku i wykorzystać koncepcję najmniej uprzywilejowanego dostępu dla każdego rozwiązania. Z tego powodu wiele organizacji stara się przejść ze starszych systemów bezpieczeństwa na model bezpieczeństwa Zero Trust.

W niedawnej ankiecie 42% organizacji potwierdziło, że planuje wdrożyć strategię zerowego zaufania. Ponadto 60% organizacji północnoamerykańskich (i 40% na całym świecie) pracuje obecnie nad projektami Zero Trust. Niedawne rozporządzenie wykonawcze (EO) mające na celu podniesienie poziomu zerowego zaufania do cyberbezpieczeństwa w kraju stało się jeszcze bardziej skoncentrowane, ponieważ rząd USA dąży do przyspieszenia wdrażania Zero Trust.

Dzięki Zero Trust organizacje mają możliwość ciągłego monitorowania i zarządzania ryzykiem oraz wzmacniania ochrony wszystkich danych w punktach końcowych, usługach w chmurze, tożsamościach użytkowników i sieciach. Aby to zrobić, organizacje poszukują platformy bezpieczeństwa i analizy danych podobnej do technologii Extended Detection Response (XDR), która może wykonywać wielkoskalowe pokrycie danych, analizę danych oraz scentralizowaną reakcję na incydenty i kontrolę dostępu.

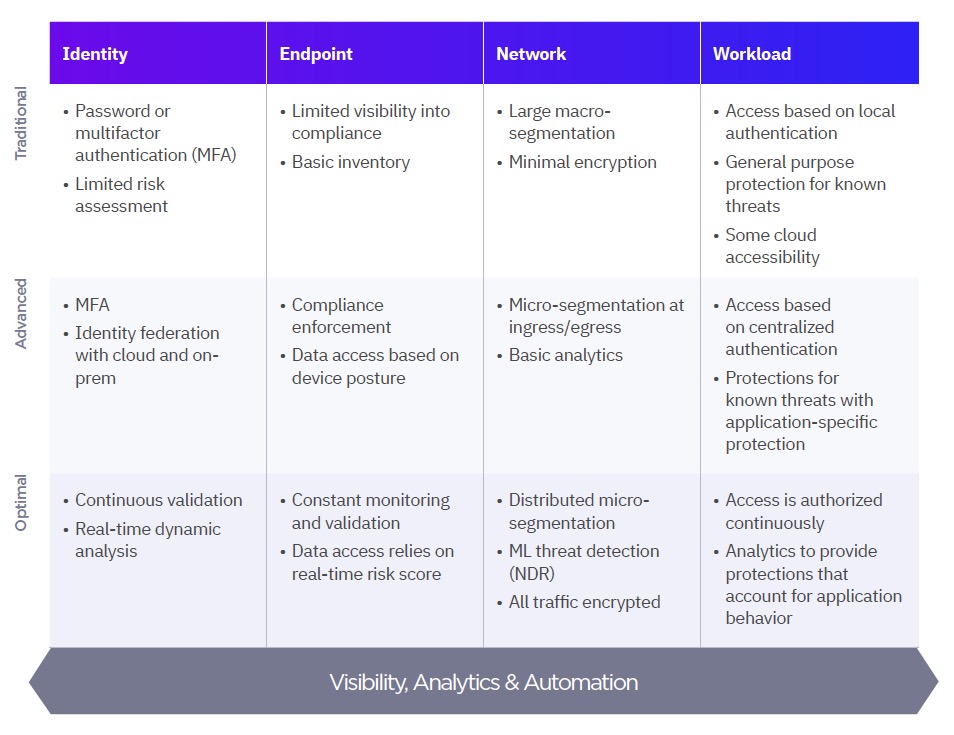

Budowanie modelu bezpieczeństwa typu zero-trust

Model bezpieczeństwa z zerowym zaufaniem jest bardzo obiecujący. Jednak wiele organizacji nie jest w stanie zdefiniować szczegółowego planu przejścia ze starszego modelu bezpieczeństwa do modelu Zero Trust. Ważne jest, aby zrozumieć, że przejście na model zabezpieczeń z zerowym zaufaniem potrzebuje trochę czasu. Dlatego ważne jest, aby zrozumieć, od czego zacząć i zdefiniować swoje długoterminowe cele. Aby to zrobić, można skorzystać z macierzy poziomów rozwoju Zero Trust.

Zastosuj pomocne 5-punktowe podejście do zerowego zaufania:

- Zdefiniuj przedmiot ochrony: mogą to być informacje o użytkowniku, identyfikatory osobiste, dokumenty finansowe, informacje biznesowe itp.

- Analizuj przepływy transakcji, śledząc zachowanie użytkowników w sieci.

- Zaprojektuj przestrzeń: projekty Zero Trust są unikalne dla każdej organizacji, ponieważ chroniona powierzchnia je wydobywa.

- Zdefiniuj zasady zerowego zaufania, odpowiadając na pytania kto, co, kiedy, gdzie, dlaczego i jak uzyskać dostęp do zasobów i usług firmy.

- Monitoruj i utrzymuj swoje środowisko. Obejmują one zbieranie danych telemetrycznych, używanie rozwiązań offline do wykonywania analiz, wykrywanie anomalii i automatyczne reagowanie na podstawie zdefiniowanych zasad zerowego zaufania.

Efektywna struktura Zero Trust łączy najlepsze w swojej klasie rozwiązania i istniejącą infrastrukturę bezpieczeństwa.

Podejście SentinelOne Zero Trust zapewnia zespołom środki do ciągłego monitorowania i zarządzania ryzykiem oraz ochrony wszystkich danych w ramach strategii Zero Trust.

Polska

Polska