SentinelOne jest liderem w testach MITER ATT&CK na rok 2022

16 Kwietnia 2022

Pod koniec marca 2022 r. poznano wyniki oceny MITER Engenuity ATT&CK. W testach wzięło udział 30 dostawców, kryterium oceny jest zdolność organizacji do ochrony przed współczesnymi grupami zagrożeń, takimi jak Wizard Spider i Sandworm. Trzeci rok z rzędu SentinelOne prowadzi test, który stał się powszechnie uznanym złotym standardem testowania możliwości EDR.

Co to jest Wizard Spider i Sandworm?

Wizard Spider to motywowana finansowo grupa hakerska, która od sierpnia 2018 roku prowadzi kampanie wymuszeń. Atakujący atakują organizacje, od dużych korporacji po szpitale, za pomocą narzędzi takich jak Ryuk i TrickBot. Sandworm to rosyjska grupa hakerów znana z ataków takich jak ataki na ukraińskie firmy energetyczne w 2015 i 2016 roku oraz ataki NotPetya w 2017 roku. Według danych MITER te dwie grupy przestępcze zostały wybrane na podstawie ich złożoności i znaczenia dla rynku. MITER Engenuity przetestował produkt Singularity XDR, oceniając zarówno wykrywanie, jak i ochronę. Wyniki rozwiązania SentinelOne w czwartej ocenie MITER Engenuity ATT&CK:

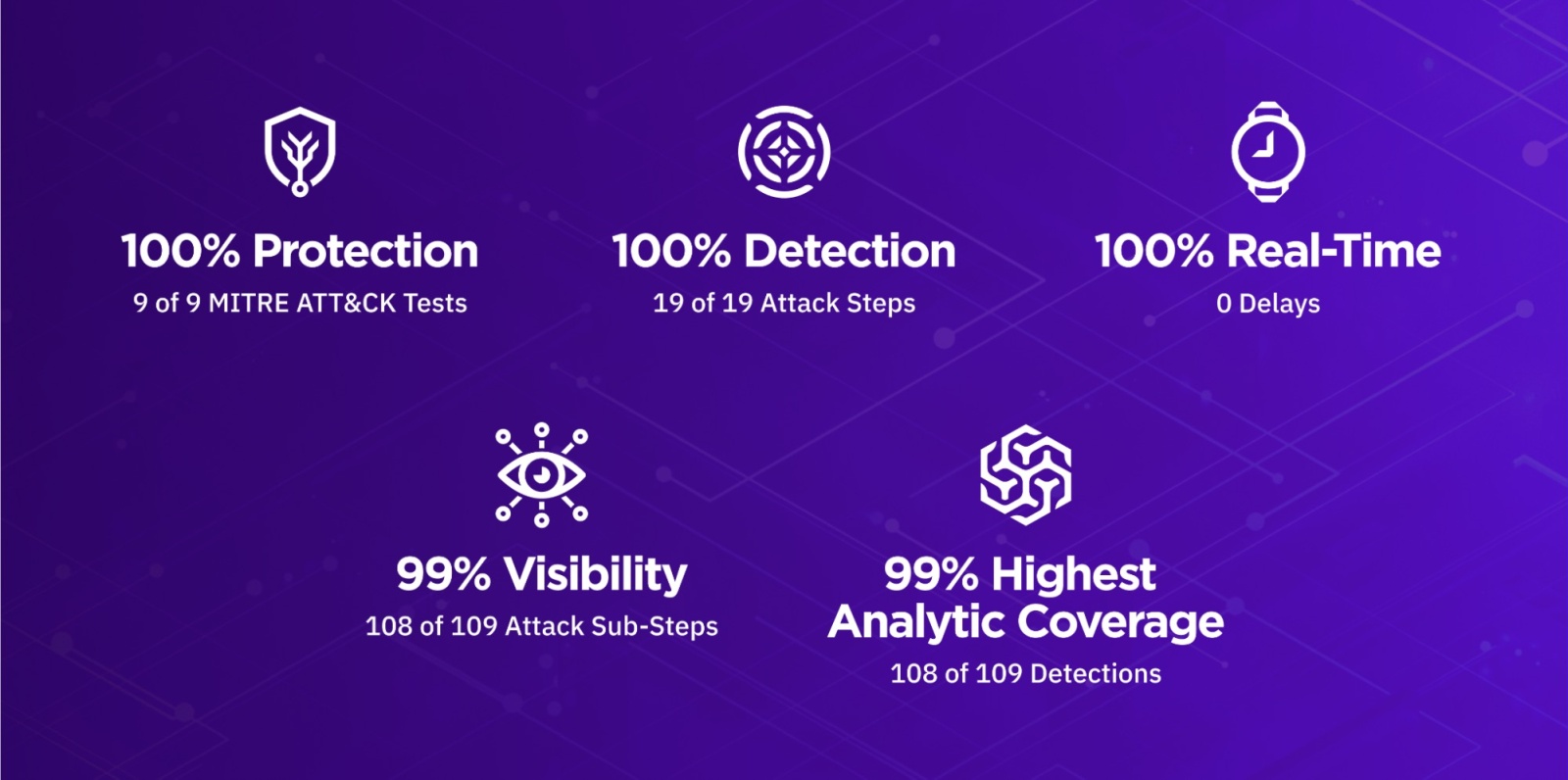

- zapewnia 100% ochronę i 100% wykrywanie;

- działa 100% w czasie rzeczywistym (0 opóźnień);

- zapewnia 99% widoczności: (108 ze 109 podetapów ataku)

- zapewnia pokrycie analityczne: (108 ze 109 wykryć).

Ochrona autonomiczna natychmiast zatrzymuje i eliminuje ataki

SentinelOne Singularity zapewnia 100% ochronę w systemach operacyjnych z najszybszą ochroną przed zagrożeniami. Zespoły ds. bezpieczeństwa potrzebują technologii, aby szybko reagować na atakujących. Ochrona MITER określa zdolność przedsiębiorstwa do szybkiej analizy wykrycia i wykonywania zautomatyzowanych działań naprawczych w celu ochrony systemów. SentinelOne zapewnia najszybszą ochronę. W czasie rzeczywistym Singularity XDR zapewnił wynik MITER ATT&CK z najmniejszą liczbą akcji w łańcuchu udaremnionych ataków. Wyniki ATT&CK pokazują zdolność rozwiązania do przeciwstawiania się zagrożeniom o różnym stopniu złożoności.

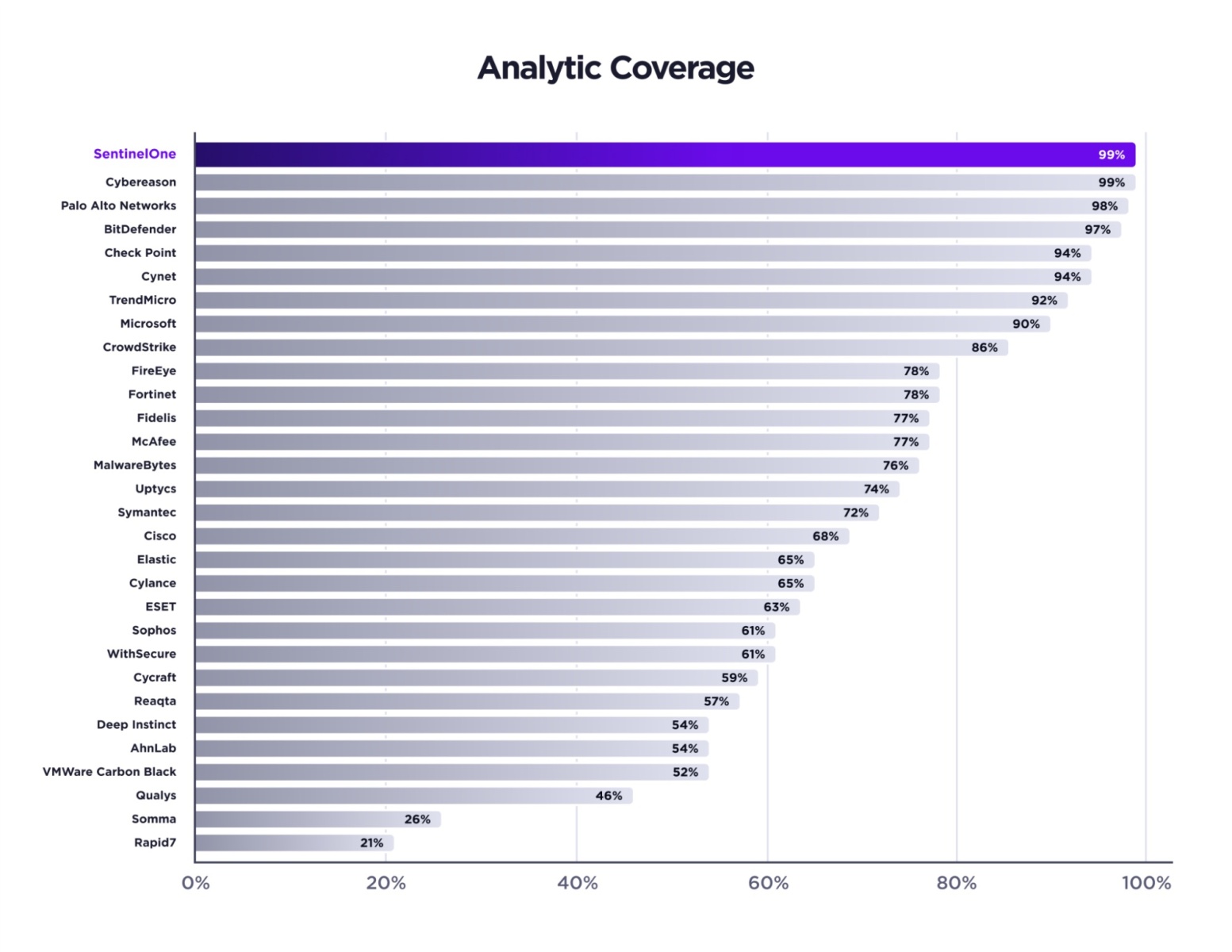

Wykrycia analityczne są najskuteczniejsze

Tworzą alerty kontekstowe i możliwe do zastosowania. SentinelOne Singularity XDR zapewnia maksymalne pokrycie analityczne. Takie detekcje opierają się na większym zestawie danych i są kombinacją metod i detekcji taktycznych. Daje to szczegółowy obraz incydentu wraz z definicją przyczyn. Dostęp do wysokiej jakości detekcji oszczędza czas operatora, maksymalizuje czas reakcji i minimalizuje ryzyko opóźnień. Zespoły SOC często otrzymują zbyt wiele alertów i nie mają wystarczająco dużo czasu na zbadanie, zbadanie i odpowiedź. Alerty stają się mniej skuteczne: nieużywane i niezauważane.

Dokładne alerty, których można używać we wstępnie przygotowanym kontekście, maksymalizują wydajność i wykorzystanie EDR. Opatentowana technologia SentinelOne Storyline analizuje każde zdarzenie w czasie rzeczywistym. Do każdego alertu dostarczana jest w pełni zindeksowana przygotowana mapa. Cała ta praca jest wykonywana po stronie agenta, co jest ogromną przewagą nad technologią lub zespołami próbującymi ustalić przyczyny po ataku. Produktywność cyberbezpieczeństwa offline polega na tym, że dzieje się to w czasie rzeczywistym, na samej powierzchni ataku. Zgodnie z wynikami MITER Engenuity, SentinelOne odnotował największą liczbę wykryć analitycznych do oceny w tym roku iw ciągu ostatnich trzech lat wśród wszystkich uczestników testów.

Pełne wykrywanie wszystkich zagrożeń

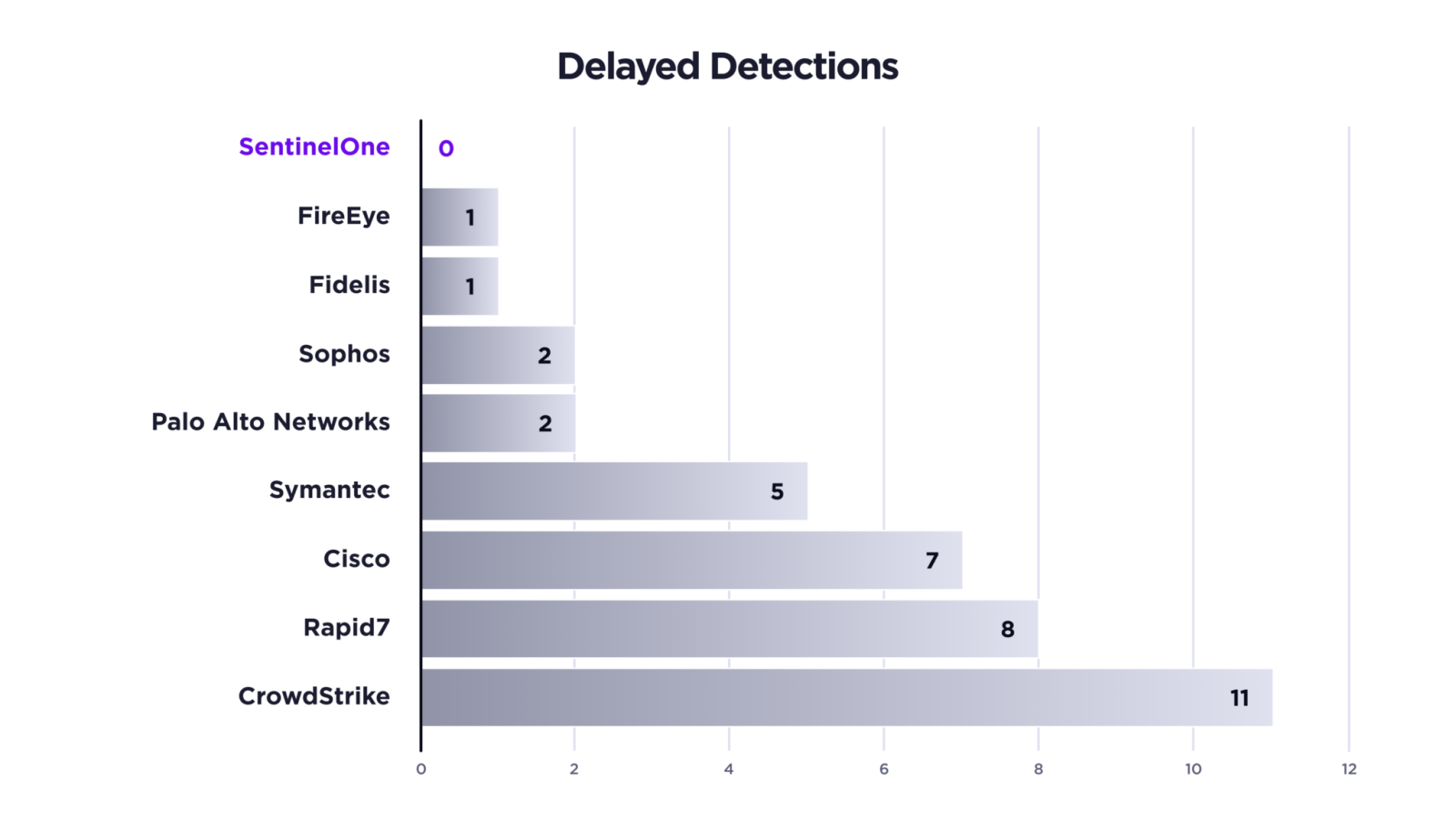

SentinelOne zapewniał pełne wykrywanie z zerowym opóźnieniem (obejmujące 19 z 19 etapów ataku i 108 ze 109 podetapów ataku). Widoczność jest podstawowym elementem EDR i głównym miernikiem wyników projektu MITER Engenuity. Aby zrozumieć, co dzieje się w przedsiębiorstwie, a także precyzyjnie zidentyfikować zagrożenia, technologie cyberbezpieczeństwa muszą stworzyć symbol widoczności. Dane muszą być dokładne i zapewniać pełny wgląd w szczegóły zagrożenia, niezależnie od rodzaju połączenia lub urządzenia. Podczas oceny ATT&CK TTP, Wizard Spider i Sandworm zostały pogrupowane w 19 etapów ataku, a SentinelOne Singularity wykrył je wszystkie. Zapewnia to kompleksowy widok wszystkich zagrożeń w przedsiębiorstwie, minimalizując czas oczekiwania na incydent i zmniejszając ryzyko. Opóźnienia w wykrywaniu podważają skuteczność cyberbezpieczeństwa

W Singularity XDR wykrycia są zawsze na czas.

Czas ma kluczowe znaczenie w wykrywaniu lub neutralizowaniu ataku. Organizacje, które chcą złagodzić tę lukę, wdrażają wykrywanie w czasie rzeczywistym i automatyczną naprawę w ramach programu bezpieczeństwa. Opóźnienie w wykrywaniu podczas oceny wskazuje, że rozwiązanie EDR korzysta ze starszego podejścia. Wymaga to potwierdzenia podejrzanej aktywności przez ludzkiego analityka ze względu na niezdolność rozwiązania do wykonania tego samodzielnie. Program zazwyczaj wymaga przesłania danych do chmury w celu dalszej analizy, do rozwiązań firm trzecich w celu wydania werdyktu. Atakującym trudno jest oprzeć się zautomatyzowanym rozwiązaniom, które działają z dużą prędkością i nie podlegają czynnikowi ludzkiemu. Odkrywanie w czasie rzeczywistym prowadzi do szybszej reakcji i zmniejszenia ryzyka dla organizacji. Zautomatyzowane podejście SentinelOne AI zapewnia 100% wykrywanie w czasie rzeczywistym bez opóźnień.

Prostota poprawia wydajność i zmniejsza ryzyko

Zespoły ds. cyberbezpieczeństwa korzystają z rozwiązania, które automatycznie grupuje punkty danych w skonsolidowane alerty. W takim przypadku praca komendy SOC jest rozładowywana. W rezultacie przy niewielkiej liczbie ostrzeżeń zwiększa się dokładność operacji. Zmniejsza to ilość wymaganego ręcznego wysiłku, pomaga w przeciążeniu alertów i znacznie obniża barierę zestawu umiejętności w zakresie reagowania na alerty.

Łącząc setki punktów danych w ciągu 48-godzinnej rozszerzonej kampanii, SentinelOne połączył atak w jedną kompletną historię. SentinelOne dostarcza kompleksowych informacji w ciągu kilku sekund, zamiast zmuszać analityków do spędzania godzin, dni lub tygodni na ręcznym porównywaniu dzienników i łączeniu zdarzeń.

Platforma Singularity XDR wykazała w ciągu dwóch dni testów zdolność do mapowania, kontekstualizowania i zmniejszania obciążenia SOC kosztem prędkości.

Polska

Polska