Prognozy Zero Trust na 2023 r

27 Lutego 2023

Nawet ci, którzy mają niewielkie pojęcie o tym, co oznacza Zscaler, nie mogą nie zauważyć, że rok 2022 był wyjątkowo trudny. Był zalew wiadomości o wykroczeniach i elektronicznych przekrętach, ale za tym stał tytaniczny wysiłek służb bezpieczeństwa, który nie trafił do agencji informacyjnych. Ataki za pomocą oprogramowania ransomware to wciąż jedno z głównych zagrożeń. Są one raczej wykorzystywane przez rządy w ich rywalizacji ze sobą. Ale nie można też ignorować wycieków w firmach z różnych sektorów - Twitter, Medibank i Optus były tego najlepszym przykładem. Hakerzy nauczyli się mistrzowsko kompromitować serwery, aby przeniknąć do sieci, a następnie poruszać się w jej obrębie w celu kradzieży ważnych informacji. Liczba cyberzagrożeń stale rośnie, a ataki stają się obecnie coraz bardziej wyrafinowane. Przestępcy chętnie wykorzystują uczenie rozszerzone oparte na AI oraz tradycyjne uczenie maszynowe, które również nie wyczerpało jeszcze swoich możliwości.

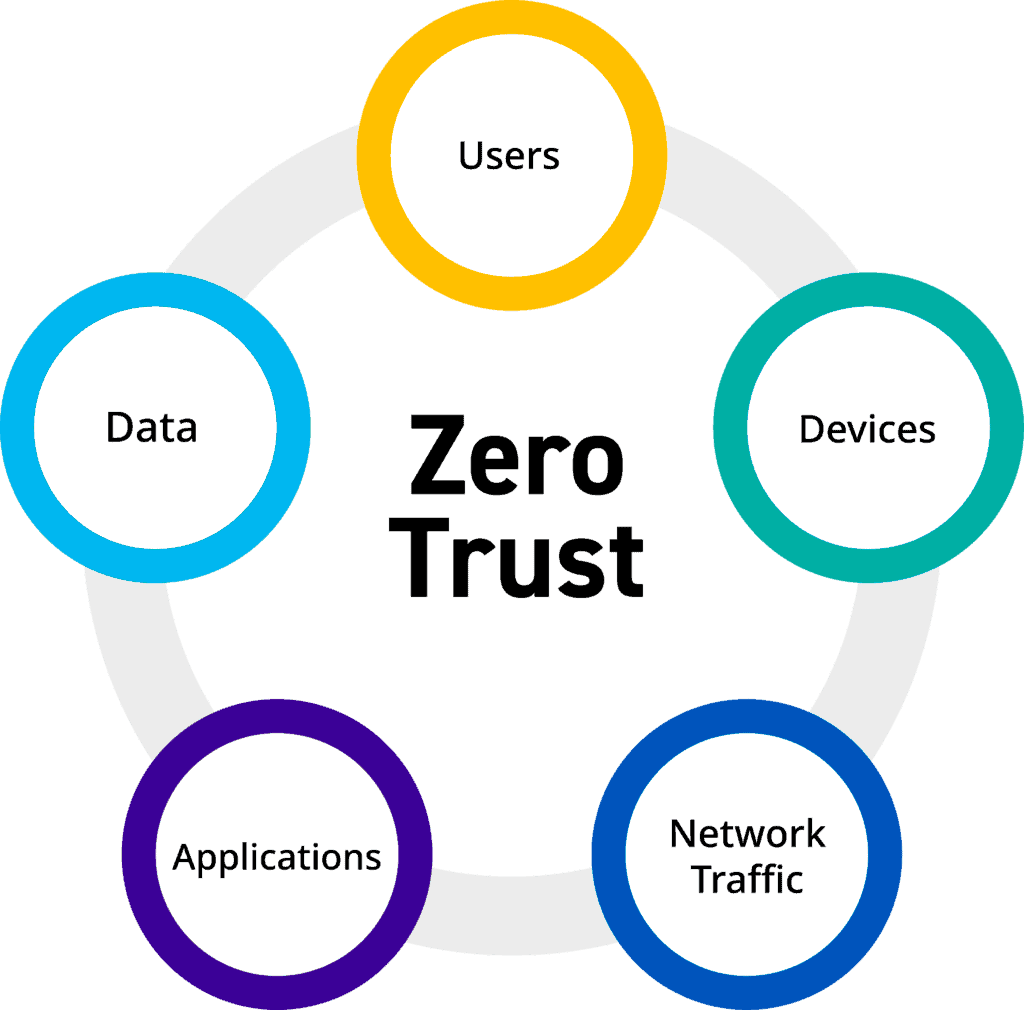

Sytuacja ta podnosi poziom wymagań nawet wobec liderów technologii informatycznych. Tylko ci, którzy nadal będą doskonalić zabezpieczenia, podnosić ogólny poziom bezpieczeństwa, zarządzać ryzykiem i przestrzegać przepisów, będą w stanie tworzyć niezawodne, popularne produkty. Rozszerzający się krajobraz zagrożeń nie jest już w stanie zrobić tego, co kiedyś, po prostu zajmując się typowymi słabościami i specyficznymi wadami. Zarówno sektor publiczny, jak i komercyjny musi przejść na paradygmaty bezpieczeństwa o charakterze transformacyjnym, w tym architektury zero zaufania. Absolutnie integrują one procesy biznesowe, poszczególne aplikacje i usługi w sposób kompleksowy w celu obrony przed cyberatakami.

Przyjrzyjmy się 10 prognozom o zerowej wiarygodności, z którymi trzeba będzie się zmierzyć, z dużym prawdopodobieństwem, w 2023 roku.

1. Złożone zagrożenia bezpieczeństwa w całym łańcuchu dostaw będą nadal wywierać wpływ na firmy.

Skrajne powiązania w gospodarce światowej nigdzie nie zniknęły. I nawet gdy rośnie handel wewnętrzny i powiązania biznesowe, sama zależność od łańcucha dostaw nie znika, zmienia się tylko jego skład. Bez uwzględnienia tego faktu nie można prowadzić podstawowych, codziennych operacji. Mało tego, sama restrukturyzacja, wymuszone zmiany w łańcuchu dostaw już teraz powodują braki sprzętu, wzrost kosztów i trudności z uzyskaniem licencji. Przepustowość wielu szlaków transportowych nie jest już wystarczająca. Złagodzenie negatywnych skutków, a tym bardziej skorzystanie ze zmieniających się okoliczności, wymaga już teraz przejścia na kompleksową troskę o bezpieczeństwo. Zamiast ocen dokonywanych przez strony trzecie w określonych momentach, potrzebny jest pełny monitoring operacyjny. Tylko to pozwoli wykryć zagrożenia i podatności zarówno w napływającym oprogramowaniu, jak i w jego poszczególnych komponentach. Ważne jest też zastosowanie (przygotowanie do użycia) potężniejszych niż dotychczas zasobów rozpoznawania i kontroli dostępu. Wreszcie przyspieszone wdrożenie architektur zero-trust poprawi jakość autoryzowanego dostępu do wszelkich systemów i informacji zmniejszy negatywne konsekwencje kompromitacji transakcji przez stronę trzecią.

2. Dyskusja na temat zerowego zaufania musi sięgać głębiej

Prawdopodobieństwo wystąpienia ryzyka nie tylko dla reputacji, ale także dla samych przychodów jest kluczowym obszarem cyberbezpieczeństwa. Nic dziwnego, że w tym roku będzie on coraz częściej omawiany na posiedzeniach zarządów. Istnieje potrzeba, aby każdy członek zarządu był tak asertywny, jak to tylko możliwe, aby sumiennie upewnić się, że jest wysoce przygotowany do radzenia sobie z zagrożeniami. Należy wyeliminować kwartalne lub roczne aktualizacje. Sytuacja powinna być stale monitorowana. W niektórych przypadkach należy pilnie wezwać menedżerów, aby jak najszybciej podjęli właściwą decyzję. Bez dogłębnej oceny i pełnowartościowego monitoringu nie da się zabezpieczyć przed różnymi cyberagresjami.

3. Organizacje potrzebują "Car" o zerowej wiarygodności

Przejście do chmury, nawet zapewnione przez Zscaler, implikuje zerowe zaufanie, które jest niezbędne dla bezpieczniejszych przejść cyfrowych. Oznacza to nadanie priorytetu podejściu SASE (Secur Access Service Edge). Ale w wielu firmach odpowiedzialność za sieci i ochronę danych jest przypisana do różnych jednostek. Mogą one korzystać z usług samodzielnych dostawców. Tylko radząc sobie z tą fragmentacją, można wybrać odpowiednie narzędzia od dobrych dostawców, które spełniają preferowane wyniki biznesowe. Od tego, jak dobrze to wszystko zostanie wdrożone, zależy realizacja zasady zero zaufania. Im większa presja w tym kierunku, tym bardziej prawdopodobne jest, że pojawi się swego rodzaju "car". Będzie on ponosił pełną odpowiedzialność za prowadzenie wszystkich wysiłków na trudnej i niejednoznacznej ścieżce.

4. Organizacje będą coraz częściej opierać się na uniwersalnym ZTNA w działaniach hybrydowych.

Z przeprowadzonego niedawno badania wśród ekspertów wynika, że około 1/3 wszystkich pracowników spodziewa się pracować zdalnie w pełnym wymiarze godzin. Kolejne około 27% uważa, że będzie musiało to robić przez jakąś część swojego czasu pracy. Hybrydowe zatrudnienie rozprzestrzenia się, co oznacza, że dostęp do sieci o zerowym zaufaniu - ZTNA - staje się coraz bardziej istotny. Przejście na technologię perimeterless wymusza przejście do nowego modelu. W nim użytkownicy będą potrzebowali zwykłego dostępu do Internetu z bezpiecznym połączeniem w różnych miejscach, nawet na ulicy czy podczas podróży. Uniwersalne wdrożenie ZTNA, które chroni zarówno pracowników zdalnych, jak i tych pracujących lokalnie, a także pracowników w oddziałach, pomaga rozwiązać taki problem. Taka metoda zapewnia wprowadzenie spójnych polityk dla szerokiej gamy użytkowników. Zmniejszają się koszty ponoszone przez konkretne organizacje, a praca z dowolnego miejsca staje się możliwa.

5. Brak zatrudnienia w zakresie cyberbezpieczeństwa będzie nadal utrudniał skuteczne przejście na nowoczesne zasady bezpieczeństwa w firmach.

Na tle spowolnienia gospodarczego pogłębia się luka w umiejętnościach w sektorze cybernetycznym. Niewielu wysokiej klasy specjalistów będzie prawdopodobnie w stanie wytrzymać konsekwencje, gdy zatrudnienie zostanie wstrzymane w warunkach niepewności, a nawet gdy nastąpią znaczące redukcje. Próby firm inwestowania w dodatkowe monitorowanie bezpieczeństwa i analitykę przy użyciu narzędzi open source, inwestycje w rozwój personelu są nieuniknione. Osoby, które wiedzą, jak skonfigurować i wykorzystać takie narzędzia do ich pełnego potencjału, są bardzo potrzebne. Co więcej, ogólna poprzeczka kompetencyjna również systematycznie pnie się w górę. I właśnie dlatego niedobór specjalistów ds. cyberbezpieczeństwa nadal będzie poważnym wyzwaniem dla firm chcących wdrożyć lepsze niż dotychczas metody pracy.

6. Struktura orkiestracji w służbach bezpieczeństwa i jej odpowiednikach zacznie być przyjmowana bardziej masowo.

Firmy mają coraz większe trudności z zastosowaniem kontroli bezpieczeństwa do swojej infrastruktury korporacyjnej. I nie ma nawet znaczenia, czy działa ona lokalnie, czy zdalnie. Głównym wyzwaniem jest określenie, jakie cechy bezpieczeństwa wyróżniają produkty, a także ich obszary zastosowania w konkretnych przypadkach. Istnieją niszowe widżety o unikalnej funkcjonalności lub szczególnie szerokim zakresie. Są też zaawansowane platformy (wzajemnie niekompatybilne i niekompatybilne z tymi samymi widgetami). Cały ten arsenał działa w oderwaniu od siebie, co tworzy wiele luk w bezpieczeństwie, nawet jeśli poświęca się na to wiele pieniędzy, wysiłku i zasobów. Zbudowanie spójnej polityki bezpieczeństwa end-to-end w takiej sytuacji jest wręcz nierealne. Można ją porównać do ogromnych, ale bardzo luźnych sił zbrojnych, których dowódcy mają niewielkie pojęcie o tym, co potrafią podległe im jednostki i nie wiedzą, jak je zmusić do pracy jako jednolita maszyna.

Organizacje będą musiały rozważyć przyjęcie nowej, wyrównanej struktury w służbach bezpieczeństwa. Będzie ona musiała agregować i syntetyzować sygnały z jak najszerszego krajobrazu narzędzi. Tylko w ten sposób będzie w stanie stworzyć inteligentny kontekst, który umożliwi podjęcie wyjątkowo świadomych decyzji w przypadku jakiegokolwiek ataku lub nagłego zakłócenia. Fragmentaryczny zestaw narzędzi jest do tego niezdolny. Stany urządzeń muszą być zintegrowane, podsumowując informacje z rozwiązań ochrony punktów końcowych. Należy również dodać informacje pochodzące z SIEM, kanałów wywiadu o zagrożeniach i innych narzędzi. Ostatecznym, nieuniknionym celem jest ciągłe doskonalenie mechanizmu bezpieczeństwa w celu zbadania ryzyka i utrzymania egzekwowania polityk ochrony.

7. DevSecOps okaże się krytycznym aspektem dla handlu.

Ciągły wzrost i coraz większa różnorodność wdrożeń API i aplikacji zwiększyła rozmiar powierzchni ataku, którą mogą wykorzystać przestępcy. Ale zabezpieczanie się kosztem zmniejszonych możliwości, spadających prędkości jest szczerze mówiąc niemądre. Firmy będą musiały wdrożyć zabezpieczenia "shift-left" i zautomatyzować ich działanie w ramach procesów przemieszczania aplikacji w oparciu o techniki DevSecOps. Rola shift-left jest nie do przecenienia: bezpieczeństwo będzie teraz zapewniane na poziomie potoku SI/SD i będzie zintegrowane z rozwojem aplikacji. Podatności i inne wyzwania związane z bezpieczeństwem są przewidywane już na etapie projektowania. Ryzyko wystąpienia takich problemów zostanie zminimalizowane. Dzięki inteligentnemu wykorzystaniu wykrywania zagrożeń przez interfejsy API, SNAPP i inne rozwiązania, można w pełni wykorzystać dzisiejsze środowiska wdrożeniowe. Bezpieczeństwo zostanie zwiększone poprzez standaryzację środowiska i jednoczesne pogłębienie zabezpieczeń warstwowych; to podejście jest już wdrażane w zscaler digital experience.

8. Bezpieczeństwo i prywatność muszą być skoncentrowane na danych - to jedyny sposób, aby zwiększyć swoją wiarygodność w oczach klientów i zdobyć doskonałą lojalność klientów.

Już ponad 71% interakcji z klientami w przeciętnej nowoczesnej firmie odbywa się za pośrednictwem kanałów cyfrowych. Klienci i sami nabywcy mają prawo oczekiwać czegoś więcej niż tylko wygody i szybkości; chcą mieć kontrolę nad swoimi informacjami i poczucie, że polityka firmy jest przejrzysta. Jednak monitorowanie tych informacji jest przez wiele firm postrzegane jako rażąco zbędne lub jako czynność dodatkowa. Odwiedzający strony internetowe odbierają sytuację jednoznacznie: nie są doceniani, a ich prośby nie są wysłuchiwane. Konieczne jest pilne ustanowienie pomiarów zaufania i oceny postrzeganej prywatności. W ten sposób można dokładniej pokazać opinii publicznej, co konkretnie robi organizacja, aby spełnić prośbę użytkownika. Znaczenie takich miar będzie rosło, przyćmiewając klasyczne podejście do jakości obsługi klienta.

9. Bez automatyzacji odpowiedzi nie może być mowy o cyberodpornym biznesie.

Krajobraz cyberzagrożeń zmienia się nieustannie i w zadziwiającym tempie. Cyberataki na organizacje stają się coraz szybsze i starają się dłużej trzymać je na palcach, aby wymuszać monstrualne okupy. Firmy starają się uchylić przed tym zagrożeniem, inwestując znaczne kwoty w środki bezpieczeństwa. Podnoszą świadomość sytuacyjną. Wszyscy już rozumieją, jak ważne jest monitorowanie bezpieczeństwa, reagowanie na zdarzenia i jak cenne są techniki zarządzania kryzysowego. Jednak wiele organizacji nadal uważa, że może po prostu zatrudnić ludzi, którzy zrobią to wszystko i zarządzać tym w staroświecki sposób. W rezultacie, reakcja jest poważnie opóźniona. Ponieważ tak bardzo brakuje specjalistów od cyberobrony, w naturalny sposób preferowane są zautomatyzowane techniki reagowania. Wynik udanej infiltracji jest zbyt poważny, aby obawiać się problemów związanych z wykorzystaniem zaawansowanej technologii. Poszczególni pracownicy zostają uwolnieni od rutynowych czynności dzięki automatyzacji i mogą skoncentrować się na najważniejszych projektach związanych z bezpieczeństwem.

10. Wzrost zagrożeń związanych z technologią operacyjną będzie postępował w produkcji i innych środowiskach.

Zagrożenie cyberbezpieczeństwa pochodzi zewsząd - ale jego skala dla technologii operacyjnych wszystkich typów i poziomów znacznie wzrośnie w 2023 roku. Atakujący będą wykorzystywać środowiska OT do kompromitowania zasobów sprzętowych i programowych, które koordynują procesy produkcyjne. Systemy chroniące OT również staną się celem masowych ataków, ponieważ bez ich wybicia nie da się osiągnąć głównego celu. Przy dotkliwym braku wykwalifikowanych pracowników i nakładających się środowiskach IT i OT, cyberataki stają się coraz trudniejsze do opanowania. Potrzebny jest cały szereg środków, w tym zarządzanie tożsamością, wykrywanie i zakłócanie. Krytyczna jest zwiększona widoczność urządzeń, segmentacja sieci OT oraz korelacja pomiędzy informacjami dotyczącymi bezpieczeństwa IT i OT. Wreszcie, należy ustanowić procesy reagowania, które są równie skuteczne w obu środowiskach.

Polska

Polska