Hajime! Jeden z niewielu wirusów atakujących urządzenia IoT

7 Czerwca 2019

Nie tak dawno temu grupa badawcza Rapidity Networks odkryła podejrzany ruch na swoim Honeypocie (zasobie, który jest przynętą dla intruzów). Bardzo szybko, do umieszczonych pułapek, trafił kolejny wirus, podobny do wcześniej odkrytego Mirai, przynajmniej technologia infekcji była podobna. Okazało się, żę nie jest to kopia, ale całkowicie nowy złośliwy produkt.

Owe znalezisko to pełnoprawny robak sieciowy, który może połączyć zainfekowane urządzenia z botnetami. Należy powiedzieć, że działa z poziomu pod Linuksem. Troyan otrzymał pseudonim Hajime! Przybliżone tłumaczenie- „zaczynamy”, używane w tradycyjnych japońskich sztukach walki, jako okrzyk rozpoczynajacy bitwę. Ta walka między trojanem a urządzeniami IoT wciąż trwa.

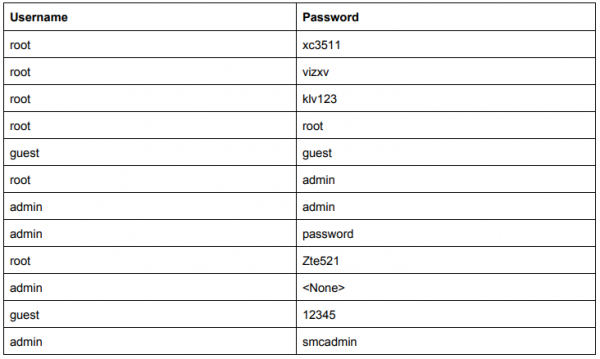

Architektura trojana zakłada generator, który generuje losowy zakres adresów IP dla siebie, z wyjątkiem adresów lokalnych i usługowych. Następnie odebrana tablica dociera do skanera. Skaner z kolei próbuje ustanowić połączenie Telnet z każdym adresem za pomocą prób połączenia za pośrednictwem protokołu TCP na porcie 23. W przypadku udanego połączenia przy użyciu metody „brute force” dane będą przeszukiwane z własnego słownika. Zestaw loginów i haseł jest bardzo podobny do tego samego zestawu dla Mirai, z wyjątkiem dodanych wartości Admin/5up i root/5up, które są potrzebne do zaatakowania niektórych modeli routerów Atheros i TP-Link, które mają zainstalowane oprogramowanie sprzętowe. Osobliwością Hajime, w przeciwieństwie do porównywanego Mirai, jest to, że pierwszy wylicza dane ze słownika ściśle w porządku, a w przypadku złego połączenia, tworzy nowe połączenie Telnet, wyłączając stare, w przeciwieństwie do Mirai, który iterował dane w losowej kolejności.

Twórcy Hajime polegali na tym, że w większości użytkownicy urządzeń IoT rzadko myślą o swoim bezpieczeństwie i rzadko zmieniają ustawienia domyślne, tak wiele wartości w tablicy nazw użytkowników i haseł jest opatrzone standardowym dostępem dla wszystkich rodzajów urządzeń. Najczęstszym loginem jest admin, a hasło to 12345. Trojan nie korzysta z zaawansowanych lub wyrafinowanych metod hakerskich, ale po prostu zapętla loginy i hasła ze standardowej listy, więc nie powinieneś się obawiać, jeśli często zmieniasz hasła na swoich urządzeniach.

Jeśli wszystkie takie złośliwe oprogramowanie uzyska dostęp do urządzenia, wysyła do niego polecenie „enable”, aby uruchomić wiersz poleceń z rozszerzonymi prawami. Następnie wysyłane jest polecenie „system”, za pomocą którego następuje przejście do ustawień systemu, po czym interpreter jest uruchamiany poleceniem „shell”. Ponadto, aby sprawdzić powodzenie działań, trojan przesyła polecenie, za pomocą którego rozpoznaje dostępność powłoki. Jeśli ten etap nie powiedzie się, trojan zacznie przechwytywać urządzenie.

Po sprawdzeniu, że Hajime obecny jest w środowisku Linux i ma pełne prawa, rozpoczyna się badanie urządzenia. Przede wszystkim całkowicie skanuje urządzenie, sprawdzając dostępne katalogi do nagrywania. Po znalezieniu pierwszego takiego folderu, jeśli nie jest to folder systemowy, jeszcze jedno sprawdzenie możliwości zapisania w nim plików i obecność w nim binarnych szkodliwych plików. Gdy tylko folder spełnia wszystkie warunki, rozpoczyna się proces skanowania urządzenia do używanego procesora. Po określeniu procesora wykonywalny plik ELF utworzony dla jego architektury jest pobierany do urządzenia, w którym szkodliwe oprogramowanie jest „podłączone”. Lista obsługiwanych procesorów jest następująca: Intel z dowolną liczbą cyfr, ARM w wersji 5 i 7 oraz MIPS.

Według wstępnych szacunków w ciągu 3 dni botnet wykonał 860 000 skanów, ale trudno jest policzyć liczbę udanych połączeń.

Do tej pory osobom badającym to zjawisko trudno było odpowiedzieć na pytanie, dlaczego robak próbuje uzyskać dostęp do urządzeń, ponieważ nie powoduje żadnych szkodliwych działań, nie przekazuje poufnych informacji, nie atakuje DDOS, mimo to zaleca się ochronę, na przykład za pomocą złożonych rozwiązań McAfee. Oprócz infekowania urządzeń swoim kodem i łączenia ich w jedną sieć, Hajime nie podejmuje żadnych innych działań, przynajmniej do tej pory.

Polska

Polska